Автор

Автор |

Тема: Читать обязательно! (Прочитано 42629 раз) |

|

Valenok

Moderator

God

Сообщений: 1440

|

|

Re: Читать обязательно!

« Ответить #60 В: Сентябрь 3rd, 2008, 10:27pm » |

Цитировать Цитировать  Править Править

|

Новые подделки под антивирусные и антиспайварные программы

Автор: Валерий

Часть I

За прошедший месяц появилось множество поддельных антивирусных и антиспайварных программ, все они хотят одного – денег, за удаление того, чего нет. Кстати, трояны посредством которых они попадают на компьютер пользователя они так же не удаляют.

Итак наши герои, которых мы рассмотрим сегодня: XP Guard, AntiVir64, MSAntivirus, Power Antivirus, SpywarePrevent, XpertAntivirus, Antivirus XP 2008, Total Secure 2009. Некоторые из этих программ похожи на уже рассмотренные нами ранее (1, 2, 3), а некоторые выделяются новым интерфейсом.

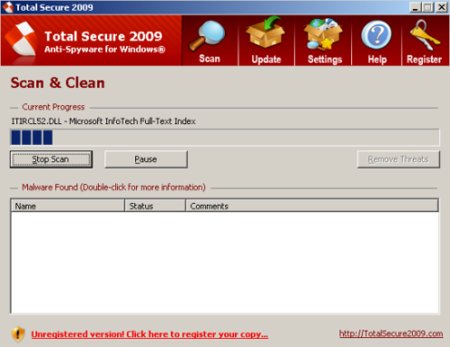

Total Secure 2009

Программа похожа на IEAntivirus.

HijackThis показывает заражение:

O4 - HKCU\..\Run: [TotalSecure2009] C:\Program Files\TotalSecure2009\scan.exe

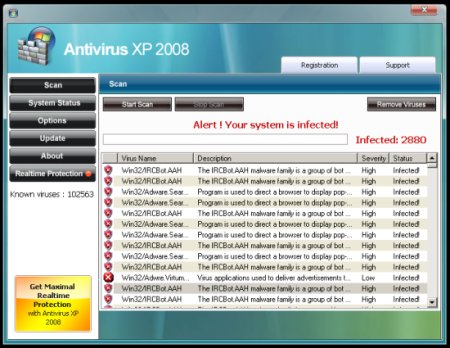

Antivirus XP 2008

HijackThis показывает заражение:

F2 - REG:system.ini: UserInit=C:\WINDOWS\SYSTEM32\Userinit.exe,C:\WINDOWS\system32\oembios.ex e,

O4 - HKLM\..\Run: [lphc31tj0ev99] C:\WINDOWS\system32\lphc31tj0ev99.exe

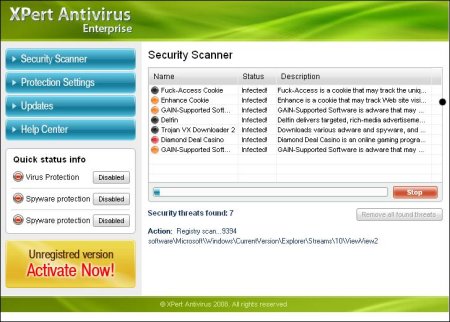

XpertAntivirus

Загружается с сайтов: xpertantivirus.com : 91.208.0.230, scanner-xpertantivirus.com : 91.208.0.246.

SpywarePrevent

Загружается с сайта: spywarePreventer.com : 216.255.186.253.

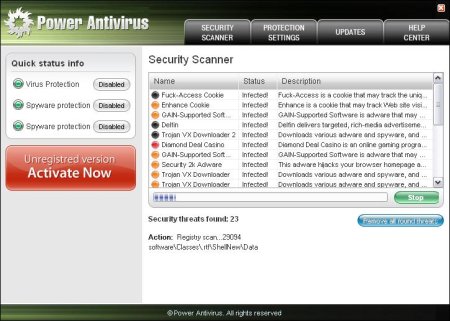

Power Antivirus

Загружается с сайта: 91.208.0.231, scanner-pwrantivirus.com : 91.208.0.246.

|

|

Зарегистрирован Зарегистрирован |

|

|

|

Valenok

Moderator

God

Сообщений: 1440

|

|

Re: Читать обязательно!

« Ответить #61 В: Сентябрь 3rd, 2008, 10:55pm » |

Цитировать Цитировать  Править Править

|

Часть II

MS Antivirus (это далеко не антивирус компании Microsoft)

HijackThis показывает заражение:

O4 - HKLM\..\Run: [Antivirus] C:\Program Files\MSA\MSA.exe

O4 - HKCU\..\Run: [Antivirus] C:\Program Files\MSA\MSA.exe

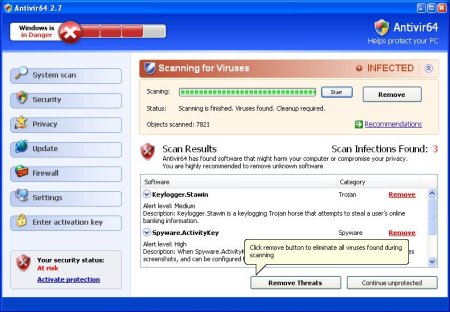

Antivir64

Загружается с сайта: Antivir64.com; IP Address: 78.157.142.7

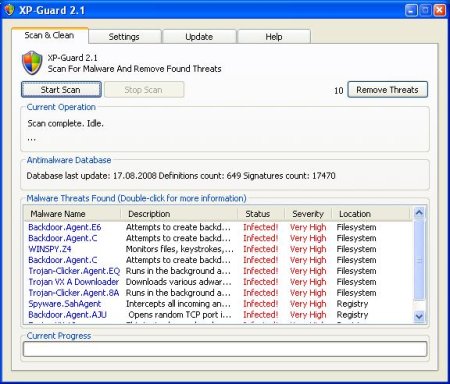

XP Guard

Загружается с сайта: XP-Guard.com; IP Address: 92.62.101.35

Как удалить этих паразитов:

Все эти поддельные программы и их инсталляторы, можно удалить используя Malwarebytes’ Anti-Malware (очень неплохая и бесплатная антиспайварная программа).

Скачайте и установите её на компьютер. Запустите.

Откройте закладку Обновления, и кликните по кнопке Проверить обновления.

Откройте вкладку Сканер, и кликните по кнопке Проверить.

После сканирования кликните OK, вам будет показан результат сканирования.

Удалите всё что было найдено.

Примечание 1: Некоторые из этих паразитов можно удалить с помощью SmitFraudFix, ComboFix.

Примечание 2: Вместе с Antivirus XP 2008 на компьютер проникает довольно трудно удаляемый троян tdssserv.sys, он блокирует запуск некоторых антиспайварных и антивирусных программ, но Malwarebytes’ Anti-Malware может его удалить, на данный момент. (Авторы паразитов тоже не дремлют)

Если же это лекарство не помогло, то обратитесь на наш анти спайварный форум за помощью.

По материалам: СПАЙВАРЕ ру от 01.09.2008

|

|

Зарегистрирован Зарегистрирован |

|

|

|

Valenok

Moderator

God

Сообщений: 1440

|

|

Re: Читать обязательно!

« Ответить #62 В: Ноябрь 3rd, 2008, 11:12pm » |

Цитировать Цитировать  Править Править

|

Новые технологии написания вирусов

Автор: Павел Мезенцев

Два студента из Калифорнийского университета в Сан-Диего, Эрик Баханэн и Райан Рёмер показали, как можно превратить обычный компьютерный код во вредоносный. Для этого используется специальная техника, называемая «возвратно-ориентированным программированием». Этот подход отличается от традиционного, в котором используются инъекции вредоносного кода в обычные программы.

В прошлом году профессор Говав Шахэм из Калифорнийского университета в Сан-Диего (США) уже показывал, как эта техника может быть использована, чтобы заставить процессор x86 исполнять вредоносные инструкции без инъекции вредоносного кода. Однако его атака требовала кропотливого ручного кодирования и опиралась на особенности архитектуры x86. В отличие от него, Баханэн и Рёмер разработали способ автоматической атаки применительно к RISC процессорам.

Как и многие традиционные способы «вирусописания», возвратно-ориентированное программирование опирается на замену содержимого стэка, позволяющего в свою очередь изменить порядок выполнения инструкций. Но вместо использования инъекции кода новая технология собирает вредоносный код из текущих инструкций в программе.

В качестве примера Шахэм приводит ситуацию, в которой данная технология используется с целью заставить веб-браузер красть пароли пользователя или рассылать спам, применяя только тот код, который изначально есть в самом веб-браузере.

В исследовании не только был рассмотрен новый механизм заражения, но и предложено несколько вариантов защиты от возвратно-ориентированного программирования. Но если это не сработает, то в будущем, возможно, придется отбрость современную «антивирусную» модель (согласно которой код статически делится на хороший и плохой) и сосредоточиться на динамическом определении того, каковы могут быть результаты исполнения того или иного потока.

По материалам: Compulenta от 28.10.2008

|

|

Зарегистрирован Зарегистрирован |

|

|

|

Valenok

Moderator

God

Сообщений: 1440

|

|

Re: Читать обязательно!

« Ответить #63 В: Ноябрь 3rd, 2008, 11:18pm » |

Цитировать Цитировать  Править Править

|

Составлен список самых «страшных» вредоносных программ

Автор: Владимир Парамонов

Компания PandaLabs в честь Хеллоуина представила список десяти вредоносных программ, способных нанести серьезный урон пользовательским данным и причинить немало неприятностей.

Открывает десятку вирус Tixcet.A. Маскируясь под файл Microsoft Word, этот червь пытается удалить файлы с определенными расширениями, такими как .DOC, .MP3, .MOV, .ZIP, .JPG и др. Так что под праздники можно запросто остаться без коллекции песен и фотографий.

Далее следует вредоносная программа Antivirus2008pro, выдающая себя за бесплатный антивирус. Многие пользователи покупаются на обман, однако вскоре Antivirus2008pro начинает выдавать сообщения о ложных заражениях, пытаясь вынудить владельца ПК заплатить за «лекарство».

Вирус Goldun.TB маскируется под почтовое приложение, сообщающее, что интернет-обслуживание жертвы будет приостановлено. Попав на компьютер, он крадет пароли и информацию об онлайновых платежах.

Далее идут несколько троянов. Первый из них, Baker.LGC, пытается проникнуть на компьютер, прикрываясь лживой историей о несчастном случае с участием Фернандо Алонсо, испанского гонщика Формулы 1. Второй троян, Turkojan.I, владеет одной из самых привлекательных маскировок: он выдает себя за новый эпизод «Симпсонов». А вот троянская программа Banbra.FXT генерирует почтовое сообщение от имени бразильского федерального министерства, а затем очищает банковские счета поверивших в розыгрыш пользователей.

Червь AutoKitty.A, также попавший в список, вносит в системный реестр Windows многочисленные модификации, мешающие компьютеру корректно выполнять свою работу. Троян PHilto.A под маской видео о Пэрис Хилтон устанавливает на компьютер модули, демонстрирующие рекламу, а вредоносная программа MeteorBot.A под видом супермена крадет информацию о компьютере. Наконец, в десятку вошел троян PGPCoder.E, пытающийся зашифровать все пользовательские данные.

По материалам: Compulenta от 01.11.2008

|

|

Зарегистрирован Зарегистрирован |

|

|

|

Valenok

Moderator

God

Сообщений: 1440

|

|

Re: Читать обязательно!

« Ответить #64 В: Декабрь 1st, 2008, 7:41am » |

Цитировать Цитировать  Править Править

|

«Доктор Веб» сообщает об эпидемии «почтовых вирусов»

Компания «Доктор Веб» информирует об эпидемии почтовых вирусов, начавшейся 24 ноября 2008 г. Несмотря на уменьшение общего количества спама в последние недели в связи с прекращением деятельности крупных спам-хостеров, злоумышленники находят новые пути для распространения вредоносных программ посредством почтовых спам-рассылок. На данный момент доля одной из них в общем вирусном почтовом трафике составляет около 50%.

С 24 ноября началась массовая рассылка спама на немецком языке с вложением abrechnung.zip (нем. abrechnung - удержание денежных средств). Текст писем данной рассылки несколько различается и служит тому, чтобы пользователь, повинуясь импульсивному решению, открыл содержимое приложенного архива.

В архиве находится файл abrechnung.lnk и папка scann, внутри которой располагается файл scann.a, который является исполняемым и определяется антивирусом Dr.Web как Trojan.DownLoad.16843. Структура архива позволяет предположить, что авторы рассылки делали расчет на то, что пользователь после распаковки увидит и запустит файл abrechnung.lnk (расширение которого по умолчанию не показывается в Проводнике), а на папку не обратит внимание. Таким образом, будет запущен другой файл, scann.a.

Данный вредоносный файл представляет опасность в связи с внедрением в системные процессы svchost.exe и explorer.exe. После этого производится загрузка других компонентов вредоносной программы с серверов, расположенных в Китае. Данный троянец также может распространяться на съемных носителях через файл system.exe, являющийся компонентом этого вируса.

По информации антивирусной лаборатории «Доктор Веб», в настоящее время доля Trojan.DownLoad.16843 в общем вирусном почтовом трафике составляет около 50%.

Также, несмотря на прекращение деятельности крупных спам-хостеров, начинают возвращаться рассылки писем со ссылками на страницы, содержащие Trojan.DownLoad.4419. В последней рассылке данного троянца, которая прошла в ночь с 24 на 25 ноября, злоумышленники решили сменить амплуа. На этот раз вместо ссылок на якобы порно-видеоролики предлагалось скачать бета-версию браузера Microsoft Internet Explorer 8.

Компания «Доктор Веб» рекомендует использовать одно из решений Dr.Web Security Suite, включающее в себя антивирус и антиспам, а также применять средства автоматического обновления вирусных баз и антиспам-модуля. Как и раньше, пользователям следует обращать повышенное внимание на подозрительные почтовые сообщения, избегать необдуманного следования инструкциям в письмах, в которых пишется о безвозмездных услугах или о финансовых претензиях.

По материалам: Новости компании «Доктор Веб» от 25.11.2008

|

|

Зарегистрирован Зарегистрирован |

|

|

|

Valenok

Moderator

God

Сообщений: 1440

|

|

Re: Читать обязательно!

« Ответить #65 В: Декабрь 1st, 2008, 7:51am » |

Цитировать Цитировать  Править Править

|

«Доктор Веб» защищает от AutoIt-червей

Компания «Доктор Веб» сообщает о значительном увеличении потока новых вирусов, для распространения которых используются съемные устройства (USB Flash Drive, CD/DVD, внешние жесткие диски и др.). Данные вредоносные объекты созданы на языке программирования AutoIt. При этом применяются методы запутывания кода скриптов при сохранении их функциональности для усложнения анализа.

В последние месяцы значительный процент вирусных заражений происходит посредством автоматического запуска вредоносных программ со съёмных дисков. По классификации Dr.Web, этот вредоносный код именуется Win32.HLLW.Autoruner.

Увеличение потока новых вирусов на съемных устройствах объясняется распространением языка AutoIt (свободно распространяемый язык автоматизации задач Microsoft Windows). Его характеризуют легкость программирования и широкие возможности, которые он предоставляет авторам вирусов для действий в инфицированной системе пользователя.

В результате действия подобных вирусов после преобразования исходного текста программы получается не скрипт, но полноценный исполняемый файл. Кроме того, у вирусописателей существует возможность упаковывать все части конечного файла, за исключением скрипта, с помощью различных упаковщиков, что также затрудняет их анализ.

Проблема передачи вирусов посредством съемных устройств становится все острее. Это, в частности, подтверждают всё более строгие меры, принимаемые крупнейшими компаниями и государственными структурами различных стран. К примеру, как сообщают иностранные СМИ, в армии США введён временный запрет на использование съёмных устройств. На многих предприятиях применяется ПО, ограничивающее использование съёмных устройств на рабочих местах.

«Кроме использования многочисленных упаковщиков исполняемых файлов злоумышленники применяют такие методы как обфускация программного кода и скриптов. В частности, авторы вирусов все чаще применяют особенности скриптового языка AutoIt, на что мы оперативно реагируем. К примеру, в поисковом модуле Dr.Web версии 5.0, свободное бета-тестирование которой мы запустили несколько дней назад, реализована функция декомпиляции программ, написанных на AutoIt. Она позволяет анализировать AutoIt-скрипты и распаковывать исполняемые файлы, содержащиеся в AutoIt-червях», - отмечает Владимир Мартьянов, вирусный аналитик компании «Доктор Веб».

Компания «Доктор Веб» рекомендует пользователям Windows отключить функцию автозапуска съемных устройств (USB Flash Drive, CD/DVD, внешние жесткие диски и др.), что существенно снизит вероятность заражения вредоносным кодом. Кроме того, перед использованием данных, содержащихся на съемных устройствах, следует в обязательном порядке проверить их антивирусным сканером с актуальными вирусными базами.

По материалам: Новости компании «Доктор Веб» от 27.11.2008

|

|

Зарегистрирован Зарегистрирован |

|

|

|

Valenok

Moderator

God

Сообщений: 1440

|

|

Re: Читать обязательно!

« Ответить #66 В: Декабрь 29th, 2008, 6:42am » |

Цитировать Цитировать  Править Править

|

Создатели вирусов воспользовались уязвимостью Internet Explorer

Немецкий провайдер IT-безопасности компания Avira обнаружила несколько опасных веб-сайтов, которые способствуют распространению вредоносного кода, используя уязвимость в Internet Explorer для заражения компьютера.

Пока эти эксплоиты, в основном, появились на китайских веб-серверах. Однако, судя по многолетнему опыту антивирусной индустрии, злоумышленники сломают еще много различных сайтов, дабы сделать ссылки на эти вредоносные серверы.

Microsoft уже подтвердил уязвимость, но еще не обеспечил обновление, ее исправляющее.

Совет от Microsoft: активация Windows Data Execution Prevention (DEP) для Internet Explorer и деактивация Active Scripting в настройках браузера могут помочь уберечься от угрозы.

Пользователям Avira нет необходимости беспокоиться об этих известных угрозах: решение IT-безопасности от Avira уже обнаруживает и блокирует их. Угрозы и ее вариации имеет имя EXP/XMLSPAN.A.

Угроза занесена в базу в VDF file 7.01.00.223.

По материалам: Новости компании «Avira GmbH» от 15.12.2008

|

|

Зарегистрирован Зарегистрирован |

|

|

|

Valenok

Moderator

God

Сообщений: 1440

|

|

Re: Читать обязательно!

« Ответить #67 В: Декабрь 29th, 2008, 6:59am » |

Цитировать Цитировать  Править Править

|

PandaLabs: в 2009 году вредоносных программ станет еще больше

Автор: Владимир Парамонов

Специалисты компании PandaLabs делают прогноз на 2009 год: ситуация с безопасностью в Интернете будет только ухудшаться.

С января по август 2008 года лаборатория Panda Security обнаружила такое же количество новых видов вредоносного ПО, что и за все предшествующие семнадцать лет. В 2009 году эта тенденция, по мнению экспертов, будет сохраняться или даже прогрессировать.

В 2009-м доминирующими типами вредоносных программ, согласно прогнозу PandaLabs, станут банковские трояны и фальшивые антивирусы. Киберпреступники с целью кражи персональной информации и обмана пользователей будут все чаще полагаться на социальные сети и вполне легальные ресурсы, взломанные через уязвимости в серверных платформах. Кроме того, специалисты отмечают, что в следующем году особенно популярной станет техника упаковки вредоносного кода при помощи специальных заказных инструментов с целью затруднения его обнаружения.

Лаборатория Panda Security предсказывает также значительное увеличение количества вредоносного программного обеспечения, нацеленного на набирающие популярность платформы, такие как Mac OS X, Linux или iPhone. Кроме того, в условиях финансового кризиса стоит ожидать роста популярности ложных предложений о работе, цель которых — привлечение денежных активов.

Наконец, эксперты прогнозируют возрождение классических вредоносных кодов — к примеру, вирусов. Однако применяться подобные программы будут не для нарушения корректной работы систем или блокировки доступа к файлам, а с целью сокрытия троянов, использующихся для кражи банковской информации.

По материалам: PandaLabs от 23.12.2008.

|

|

Зарегистрирован Зарегистрирован |

|

|

|

Valenok

Moderator

God

Сообщений: 1440

|

|

Re: Читать обязательно!

« Ответить #68 В: Январь 20th, 2009, 2:09pm » |

Цитировать Цитировать  Править Править

|

Червь Conficker заразил уже 10 миллионов ПК

Автор: Владимир Парамонов

Количество персональных компьютеров, инфицированных червем Conficker (он же Downadup, он же Net-Worm.Win32.Kido), приблизилось к десяти миллионам.

Вредоносная программа Conficker была обнаружена еще в ноябре, однако пик ее распространения пришелся на начало января. Червь проникает через уязвимость в операционных системах Windows и, попав на компьютер жертвы, открывает злоумышленникам полный доступ к машине. Заражение также может происходить через USB-устройства — к примеру, флеш-брелоки или МР3-плееры.

Согласно статистике компании Trend Micro, по состоянию на 19 января червем Conficker было заражено около девяти миллионов машин. Ежедневно червь поражает более миллиона ПК. Специалисты Trend Micro опасаются, что заражение может быть первым шагом в создании глобального ботнета.

Эксперты по вопросам безопасности настоятельно рекомендуют пользователям Сети установить обновление для «дыры» в Windows, которую эксплуатирует червь, а также загрузить апдейты антивирусных баз данных.

Вирус Downadup, использующий уязвимость MS08-067 в ОС Windows, заразил уже около 9 млн ПК, причем более 5 млн было инфицировано за последние 4 дня, сообщает компания F-Secure.

Новый компьютерный вирус Downadup стремительно распространяется среди корпоративных систем в США, Европе и Азии, говорится в отчете финской компании F-Secure.

По словам специалистов F-Secure, вирус Downadup, который они отслеживают уже несколько недель, распространяется в корпоративных сетях быстрее любого другого вредоносного ПО за последние годы и уже заразил почти 9 млн. компьютеров. Для сравнения, число компьютеров, зараженных знаменитым Storm Worm было почти в 9 раз меньше.

Как отмечает Патрик Руналд (Patrik Runald), главный советник по вопросам безопасности F-Secure, сейчас червь, известный под кодовыми названиями Downadup и Conficker, заражает компьютеры пользователей с помощью уязвимости MS08-067 в операционной системе Windows, но не наносит большого вреда системам. «Создатели этого вируса еще не использовали его. Но они могут в любой момент сделать с зараженными машинами все, что захотят», — говорит Руналд.

Недавно компания Microsoft выпустила обновление для Windows, которое должно защитить пользователей от вируса. Большинство систем автоматически скачает новое обновление, однако, по словам Руналда, червь отключает функцию автоматического обновления на зараженных системах.

«В течение последних нескольких недель, новый вариант червя, использующего уязвимость MS08-067, распространяется среди пользователей», — говорится в сообщении в официальном блоге Microsoft. По словам представителей компании, вирус распространяется, получая доступ к одному компьютеру, после чего подбирает пароли к другим ПК в той же сети. «Если пароль простой, вирус может успешно заразить ПК».

По сведениям F-Secure, еще 13 января насчитывалось всего 2,4 млн зараженных ПК, через день их было уже 3,5 млн, а по данным на 16 января вирус заразил почти 9 млн систем.

На сегодняшний день, происхождение вируса остается неизвестным, однако специалисты F-Secure предполагают, что Downadup был создан злоумышленниками из Украины. Вирус запрограммирован таким образом, чтобы не затрагивать компьютеры из этой страны. По мнению F-Secure, говорит о том, что создатели червя не хотели привлекать к себе внимание со стороны местных властей.

По материалам: SFGate и Trend Micro от 19.01.2009

Кстати, у ЛК есть неплохая утилита: http://support.kaspersky.ru/viruses/solutions?qid=180593202

Для удаления данного червя самое оно.

|

|

Зарегистрирован Зарегистрирован |

|

|

|

Valenok

Moderator

God

Сообщений: 1440

|

|

Re: Читать обязательно!

« Ответить #69 В: Март 1st, 2009, 9:23pm » |

Цитировать Цитировать  Править Править

|

PandaLabs: начинается пандемия вируса Sality.AO

Автор: Владимир Парамонов

Специалисты лаборатории PandaLabs компании Panda Security предупреждает о росте числа заражений вирусом Sality.AO и его модификациями.

Вредоносная программа Sality.AO сочетает опасные инфекционные технологии старых вирусов с новыми приемами, направленными на получение финансовой выгоды мошенническим путем. После проникновения на компьютер Sality.AO использует специальные методы сокрытия, затрудняющие обнаружение вредоносной программы. Так, например, вирус встраивает свой код в пустые области найденных на инфицированной машине файлов.

Sality.AO может получать удаленные команды через IRC-каналы, что потенциально позволяет злоумышленникам подключать зараженный компьютер к ботнету. Таким образом, киберпреступники при помощи Sality.AO могут организовывать массовые рассылки спам-писем или осуществлять DoS-атаки. Вирус также способен через браузер переадресовывать пользователей на вредоносные веб-страницы и загружать через Сеть дополнительные компоненты.

Специалисты отмечают, что примененные при написании Sality.AO технологии намного сложнее тех, что используются автоматизированными инструментами для создания вирусов и троянов. Это позволяет предположить, что разработкой программы занимались высококвалифицированные программисты с глубокими знаниями в области написания вредоносного кода.

По материалам: Compulenta от 19.02.2009

|

|

Зарегистрирован Зарегистрирован |

|

|

|

Valenok

Moderator

God

Сообщений: 1440

|

|

Re: Читать обязательно!

« Ответить #70 В: Апрель 3rd, 2009, 9:35pm » |

Цитировать Цитировать  Править Править

|

«Лаборатория Касперского» комментирует появление первой вредоносной программы, нацеленной на заражение банкоматов

В связи с большим количеством обращений «Лаборатория Касперского» подготовила ответы эксперта компании на наиболее часто задаваемые вопросы. Комментирует Александр Гостев, руководитель центра глобальных исследований и анализа угроз «Лаборатории Касперского».

- О какой вредоносной программе идет речь? Каков ее функционал?

- Речь идет о Backdoor.Win32.Skimer.a. По функционалу это троянская программа, способная заражать банкоматы американского производителя Diebold, одной из наиболее популярных марок банкоматов, используемых в России. Зараженные машины становятся уязвимыми для дальнейших действий злоумышленника, а именно: имея специальную карточку доступа, вирусописатель может снять всю наличность, имеющуюся в банкомате, а также получить доступ к информации о всех проведенных через этот банкомат транзакциях других пользователей и данных их кредитных карт.

- Правда ли, что есть случаи заражения банкоматов? Насколько масштабна проблема?

- Мы не располагаем информацией о реальных случаях заражения – она не поступала в «Лабораторию Касперского» ни от самих банков, ни от их клиентов. Мы предполагаем, что их количество, если таковые вообще существуют, минимально. Принимая во внимание некоторые особенности вредоносной программы – она способна «работать» с долларами, рублями и гривнами – можно предположить, что цель автора вредоносной программы банкоматы в России и на Украине.

- Как происходит заражение банкомата?

- Принцип заражения, учитывая отсутствие обращений от банков, пока не до конца очевиден. Специалисты "Лаборатории Касперского" предполагают, что речь может идти о двух возможных вариантах: прямой физический доступ к системе банкомата или доступ через внутреннюю сеть банка, к которой подключены банкоматы.

- Могут ли пользователи самостоятельно определить зараженный банкомат?

- К сожалению, рядовой пользователь не сможет самостоятельно определить заражение банкомата. Однако это могут сделать его владельцы. Чтобы избежать возможного заражения, эксперты "Лаборатории Касперского" настоятельно рекомендуют всем банкам провести проверку эксплуатируемых сетей банкоматов при помощи обычной антивирусной программы, детектирующий данное зловредное ПО.

- Защищает ли Антивирус Касперского от этой вредоносной программы?

- Да. Данная вредоносная программа была обнаружена и добавлена в антивирусные базы "Лаборатории Касперского" 19 марта 2009 года.

По материалам: Новости компании «Лаборатория Касперского» от 26.03.2009

|

|

Зарегистрирован Зарегистрирован |

|

|

|

Valenok

Moderator

God

Сообщений: 1440

|

|

Re: Читать обязательно!

« Ответить #71 В: Июнь 18th, 2009, 9:16pm » |

Цитировать Цитировать  Править Править

|

Десятки тысяч веб-сайтов подверглись хакерской атаке Nine-Ball

18 июня 2009 года,

Неизвестные злоумышленники осуществили массированную хакерскую атаку, в ходе которой вредоносный программный код был внедрен более чем в 40 тысяч веб-сайтов.

Динамика изменения числа сайтов, взломанных в ходе массированной хакерской атаки Nine-Ball

(диаграмма компании Websense).

Компания Websense зафиксировала первые признаки крупномасштабного нападения 3 июня; с тех пор количество пораженных ресурсов только увеличивалось. Посетители взломанных сайтов через цепочку серверов автоматически перенаправляются на страницу, содержащую эксплойты для «дыр» в программном обеспечении компаний Adobe, Apple и Microsoft. Если компьютер жертвы оказывается уязвимым, на него загружаются троянские программы и прочие вредоносные модули.

Атака получила название Nine-Ball — по имени конечного сайта, на который переадресовываются пользователи. Пока не совсем ясно, каким именно образом злоумышленникам удалось взломать несколько десятков тысяч сетевых ресурсов. Эксперты предполагают, что киберпреступники тем или иным незаконным способом получили логины и пароли для доступа к серверам, обслуживающим сайты-мишени, и затем внедрили в них свой программный код.

По данным Websense, многие из компьютеров, использованных злоумышленниками в ходе нападения, находятся на территории Украины.

Подготовлено по материалам eWeek.

|

|

Зарегистрирован Зарегистрирован |

|

|

|

Valenok

Moderator

God

Сообщений: 1440

|

|

Re: Читать обязательно!

« Ответить #72 В: Июнь 22nd, 2009, 5:44pm » |

Цитировать Цитировать  Править Править

|

Лечение ПК от Kido/Conficker/Shadow.based и Sality

(C) Annymann

Удаление с ПК kido/conficker/shadow.based как раз намного проще, чем Sality, т.к. кидо заражает некоторые exe файлы и всё, а салити заражает все exe, до которых может дотянутся + блокирует диспетчер задач, редактор реестра, загрузку в безопасном режиме.

Т.е. пока хоть одна инфицированная программа запущена - компьютер заражается заново, причём он заражает и svchost и explorer и даже касперского(если тот был отключен) и ставит свой драйвер.

Проще всего выличится от салити, если салити офф не помогает - загрузившись с загрузочного cd проверить всю систему. Загрузочные cd можно взять здесь: http://www.freedrweb.com/livecd - dr.web live cd;

http://dnl-eu2.kaspersky-labs.com/devbuilds/RescueDisk/kav_rescue_2008.iso - kav live cd;

http://rapidshare.com/files/243281370/Hirens.BootCD.9.9.incl.keyboard_patch.rar - hiren's boot cd

если вы не можете воспользоваться лайв cd, скачайте одну из антивирусных утилит (они бесплатны):

http://devbuilds.kaspersky-labs.com/devbuilds/AVPTool/ - avp tool от kaspersky

http://www.freedrweb.com/ - Dr.Web CureIt

Затем запишите их на cd (или любой другой носитель, защищенный от перезаписи).

Отключитесь от ВСЕХ сетей, кроме сети электропитания и просканируйте всю систему (все диски зараженного компьютера).

ВАЖНО: скачивайте файлы и записывайте на cd только на заведомо чистой машине.

Во время сканирования, не запускайте НИЧЕГО на проверяемой машине.

Необходмо понимать - если компьютер инфицирован, то любые файлы, с которыми работали на нём, с большой вероятностью будут также инфицированы (не важно, открыли ли файл или просто вставили флеш диск с файлами).

Поэтому не вставляйте флеш-носители, подключавшиеся к инфицированному компьютеру в другие компьютеры, чтобы избежать их заражения.

Проверьте сначала эти флеш-носители на заведомо чистом компьютере, антивирусом с недавно обновлёнными базами.

Салити блокирует загрузку в безопасном режиме, вот решение: http://www.z-oleg.com/secur/advice/adv1205.php

Чтобы разблокировать диспетчер задач и редактирование реестра, скачайте avz: http://z-oleg.com/avz4.zip

Следуйте указаниям с: http://www.z-oleg.com/secur/advice/adv1231.php

также, возможно у некоторых возникнут другие проблемы, вот как их решить: http://www.z-oleg.com/secur/advice/

Вот как лечить Kido:

http://support.kaspersky.ru/wks6mp3/error?qid=208636215

http://vms.drweb.com/virus/?i=172457

1. Скачать на чистом компьютере

http://data2.kaspersky.com:8080/special/KK_v3.4.7.zip

http://www.microsoft.com/rus/technet/security/bulletin/MS08-067.mspx

http://www.microsoft.com/rus/technet/security/bulletin/MS08-068.mspx

http://www.microsoft.com/rus/technet/security/bulletin/MS09-001.mspx

2. Отключится от всех сетей.

3. Запустить утилиту KK_v3.4.7.

4. Установить все три заплатки.

5. Проверить компьютер антивирусом с обновлёнными базами.

Добавлено:

Чуть не забыл: салити, как и многие выводит из строя отображение скрытых файлов и папок, вот как это исправить (вирусы уже должны быть вылечены):

1) Находим ключик:

HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\ Hidden\SHOWALL

Удаляем параметр CheckedValue

2) «создать --> параметр DWORD»

Называем его CheckedValue. Cтавим значение «1» (0x00000001)

|

|

Зарегистрирован Зарегистрирован |

|

|

|

Valenok

Moderator

God

Сообщений: 1440

|

|

Re: Читать обязательно!

« Ответить #73 В: Июль 13th, 2009, 10:30pm » |

Цитировать Цитировать  Править Править

|

«Лаборатория Касперского» комментирует возможность активизации вредоносной программы Kido, известной также как Conficker и Downadup.

Часть I

В связи с большим количеством обращений пользователей «Лаборатория Касперского» подготовила ответы эксперта компании на наиболее часто задаваемые вопросы о возможной активизации вредоносной программы Kido, известной также как Conficker и Downadup. Комментирует Виталий Камлюк, ведущий антивирусный эксперт «Лаборатории Касперского».

Что такое Kido?

Kido представляет серьезную угрозу для всего интернет-сообщества. Эта вредоносная программа впервые была обнаружена в ноябре 2008 года. По оценкам "Лаборатории Касперского", в настоящее время Kido заражено не менее 5 млн. компьютеров. Эта сеть зараженных машин потенциально может стать самым мощным ресурсом киберпреступников в Интернете. Например, она может дать злоумышленникам возможность совершать крайне мощные DDoS-атаки на любые интернет-ресурсы, красть конфиденциальные данные с зараженных компьютеров и распространять нежелательный контент (в частности, проводить крупномасштабные спам-рассылки).

Анализ функционала этой программы не исключал возможной активизации 1-го апреля гигантской зомби-сети (ботнета), находящейся под управлением авторов Кидо, однако в этот день эксперты "Лаборатории Касперского" не зафиксировали какой-либо активности в обмене данными между зараженными машинами и потенциальными центрами управления ботнетом. Тем не менее, по-прежнему нельзя исключать возможности активизации ботнета, при этом последующие за ним действия злоумышленников пока не поддаются прогнозированию. Анализ ситуации показывает, что, активизация ботнета может произойти в любой день, начиная с 1 апреля.

В чем опасность Kido?

Таким образом, созданная авторами Kido гигантская зомби-сеть (ботнет) потенциально может дать злоумышленникам возможность совершать крайне мощные DDoS-атаки на любые интернет-ресурсы, красть конфиденциальные данные с зараженных компьютеров и распространять нежелательный контент (в частности, проводить крупномасштабные спам-рассылки).

До последнего времени Kido распространялся через компьютерные сети и сменные носители информации. В частности, он проникал на компьютеры, используя критическую уязвимость MS08-067 в семействе операционных систем Windows, патч к которым был выпущен компанией Microsoft еще осенью прошлого года. По мнению экспертов, на значительной части машин патч не был установлен на момент пика распространения Kido в январе. Этот фактор, а также игнорирование эффективной антивирусной защиты и привели к эпидемии: в настоящее время различными версиями Kido заражены, по меньшей мере, от 5 до 6 миллионов компьютеров, имеющих доступ в сеть Интернет. В последних версиях Kido отсутствует явная возможность самораспространения. Программа лишь пытается «укрепиться» на уже зараженных компьютерах.

Более подробную техническую информацию о том, как Kido проникает в операционные системы семейства Windows можно посмотреть по адресам:

http://www.viruslist.com/ru/viruses/encyclopedia?virusid=21782725

http://www.viruslist.com/ru/viruses/encyclopedia?virusid=21782733

http://www.viruslist.com/ru/viruses/encyclopedia?virusid=21782749

http://www.viruslist.com/ru/viruses/encyclopedia?virusid=21782790

В Kido реализованы самые современные технологии вирусописателей – например, загрузка обновлений с постоянно меняющихся адресов сайтов; использование соединений типа компьютер-компьютер (peer-to-peer) в качестве дополнительного канала обновлений; использование стойкого шифрования для защиты от перехвата контроля; усовершенствованные возможности отключения служб безопасности, препятствия обновлениям программ защиты и т.д.

|

|

Зарегистрирован Зарегистрирован |

|

|

|

Valenok

Moderator

God

Сообщений: 1440

|

|

Re: Читать обязательно!

« Ответить #74 В: Июль 13th, 2009, 10:31pm » |

Цитировать Цитировать  Править Править

|

Часть II

Самая последняя версия Kido получает обновления путем загрузки кода с 500 доменов, выбираемых из ежедневно изменяемого пула, состоящего из 50 тысяч доменов-кандидатов. Случайный характер отбора, а также большой объем пула делают крайне сложным контроль над пространством имен в интернете, используемым вредоносной программой. Поэтому нужно прилагать все возможные усилия для препятствия обновлению программы на уровне локальных сетей.

Как избежать заражения вредоносной программой Kido?

Продукты «Лаборатории Касперского» успешно блокируют проникновение всех версий Kido на компьютеры пользователей. Проверьте, что автоматические обновления не отключены и, в том случае, если у вас есть подозрение, что Kido уже мог проникнуть на компьютер, выполните сканирование всего компьютера с помощью Антивируса Касперского. Своевременная установка патчей для ликвидации уязвимости MS08-067, безусловно, является обязательной мерой для предотвращения заражения, однако установленное решение Kaspersky Internet Security не позволит использовать уязвимость даже на непропатченной операционной системе.

Как понять, что произошло заражение сети или компьютера?

При наличии зараженных компьютеров в локальной сети повышается объем сетевого трафика, поскольку с этих компьютеров начинается сетевая атака. Антивирусные приложения с активным сетевым экраном сообщают об атаке Intrusion.Win.NETAPI.buffer-overflow.exploit.

Если вы подозреваете заражение своего компьютера, попробуйте открыть браузер и перейти на произвольную страничку любимого поискового движка. Если страница открылась — попытайтесь загрузить www.kaspersky.com или www.microsoft.com. Если этого сделать не удалось — то доступ к сайтам, скорее всего. блокирует вредоносная программа. Полный список ресурсов, заблокированных Kido, можно увидеть, например, здесь: http://www.viruslist.com/ru/viruses/encyclopedia?virusid=21782725.

Я – администратор локальной сети. Как мне быстрее и удобнее всего локализовать проблему?

Удаление в сети вредоносной программы производится с помощью специальной утилиты KKiller.exe. С целью предохранения от заражения на всех рабочих станциях и серверах сети необходимо провести следующий комплекс мер:

Установить патчи, закрывающие уязвимости MS08-067, MS08-068, MS09-001.

Удостовериться, что пароль учетной записи локального администратора устойчив ко взлому - пароль должен содержать не менее шести символов, с использованием разных регистров и/или цифр.

Отключить автозапуск исполняемых файлов со съемных носителей.

Остановить службу Task Scheduler (Планировщик Задач) в Windows.

Удаление вредоносной программы Kido утилитой KKiller.exe необходимо производить локально на зараженном компьютере.

Как бороться с Kido обычному пользователю домашнего компьютера?

Скачайте утилиту KKiller и распакуйте архив в отдельную папку на зараженной машине. Запустите файл KKiller.exe. По окончании сканирования на компьютере возможно присутствие активного окна командной строки, ожидающего нажатия любой клавиши для закрытия. Для автоматического закрытия окна рекомендуем запускать утилиту KKiller.exe с ключом -y. Дождитесь окончания сканирования.

Если на компьютере, на котором запускается утилита KKiller.exe , установлен Agnitum Outpost Firewall, то по окончании работы утилиты обязательно перезагрузите компьютер.

|

|

Зарегистрирован Зарегистрирован |

|

|

|

|